Dacht je dat je IT-beveiliging waterdicht was? Denk nog eens na. Beveiligingsproblemen of -inbreuken zijn bijna niet te vermijden. Daarom is niet alleen de technologie die je gebruikt cruciaal, maar vooral de strategie eromheen: gepaste bewustwording, preventie en reactie in geval van een incident. Om impact te voorkomen of te minimaliseren, identificeert Dilaco risico’s en ontwikkelt een verdedigingsstrategie om je beveiligingsaanpak te versterken.

Onze gecertificeerde consultants adviseren en/of begeleiden je op een professionele en menselijke manier.

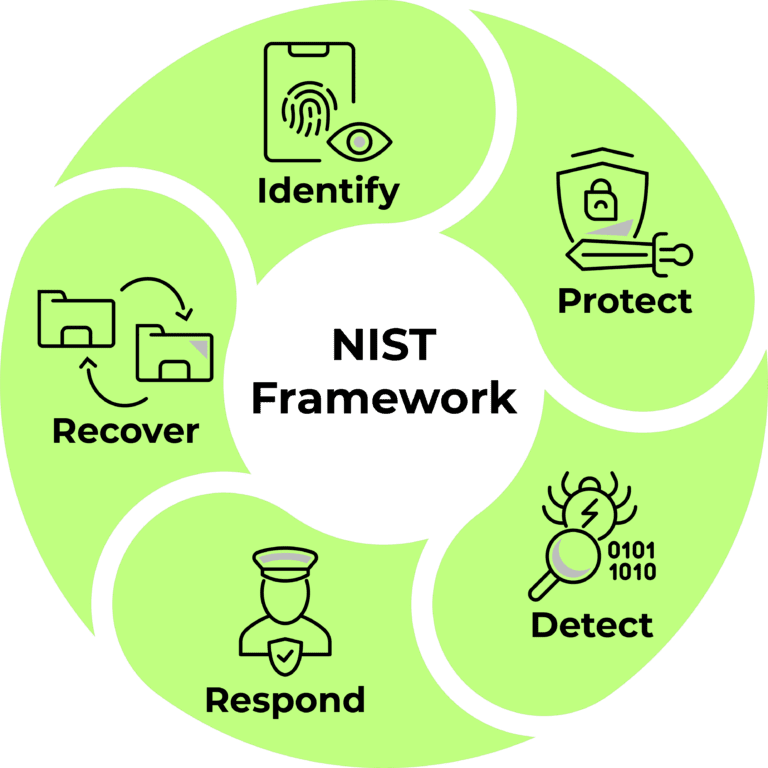

Een volledig aanbod van diensten en oplossingen voor elke fase van het NIST-framework.

Een veilige maar optimale eindgebruikerservaring is de sleutel tot elke oplossing of actie die we voorstellen.

Een huis wordt nooit gebouwd zonder een architecturaal plan. Hetzelfde geldt voor cybersecurity. Een goed programma is de sleutel tot het bouwen van een cyberveilige infrastructuur. Het opbouwen van een cyberbeveiligingsprogramma wordt echter vaak verwaarloosd door veel organisaties vanwege tijdsgebrek of gebrek aan kennis.

We kunnen je helpen een overzicht van de risico's te krijgen die invloed hebben op de informatiesystemen en gegevens waarop je vertrouwt om te opereren.

Gegevens verlaten je bedrijf op veel verschillende manieren, en zelfs met de beste firewall-oplossingen en trainingen voor eindgebruikersbewustzijn, ben je niet altijd bewust van waar je gegevens naartoe gaan. Dit maakt de gegevens van je bedrijf inherent onveilig.

Bij Dilaco geloven we in een aanpak waarbij je je gegevens voortdurend volgt en beveiligt. Je moet weten welke gegevens er in je bedrijf bestaan, je moet weten wanneer en waar nieuwe gegevens worden aangemaakt, en hoe ze zich verplaatsen binnen je organisatie.

We integrate our tooling seamlessly into Microsoft AzureWe can help you shine a light on these IT application in the shadow, while keeping the end-user performance intact.

Een van de grootste uitdagingen voor IT-managers is het beschermen van hun organisatie tegen cyberdreigingen, zonder de productiviteit van de mensen die er werken te beperken. Maar de eindgebruiker zal zich op de een of andere manier altijd beperkt voelen, en zal achterdeurtjes gebruiken om te proberen te doen wat ze willen. Enter shadow IT. Malware, gegevensverlies en nalevingsschendingen liggen nu op de loer.

We kunnen je helpen licht te werpen op deze IT-applicaties in de schaduw, terwijl de prestaties van de eindgebruiker intact blijven.

Het NIST-framework is een richtlijn voor bedrijven die hun cyberbeveiligingsrisico's willen verminderen. Dilaco heeft zorgvuldig technologieën geselecteerd en oplossingen ontwikkeld voor elke fase van het framework.

Door dit framework kunnen we analyseren welke stappen jouw bedrijf al dekt en welke gaten er zijn in je cyberbeveiliging.

We kunnen je kroonjuwelen in kaart brengen en de bedreigingen waaraan ze blootgesteld zijn.

We kunnen je helpen de juiste methoden en tools te selecteren om een sterke bescherming op te zetten.

De methoden in deze pijler hangen af van de bescherming uit pijler 2. We adviseren je over hoe je logbestanden centraal verzamelt en correct correleert om inbreuken op te merken.

We definiëren een (gedeeltelijk) geautomatiseerde strategie door acties te koppelen aan bepaalde correlaties en afwijkingen. Het doel is om elk mogelijk gevaar af te wenden, zonder sporen na te laten of de eindgebruiker te hinderen.

We gaan de schade opmeten, herstellen en de lessen trekken. De bedreigingen en kwetsbaarheden die we tegenkwamen, worden toegevoegd aan pijler één – zo is de cirkel rond.

Identify

Identificeer eerst al je activa en bedreigingen. Deze pijler is de belangrijkste, aangezien het de basis vormt van je beveiligingsplan.

We kunnen je kroonjuwelen in kaart brengen en de bedreigingen waaraan ze blootgesteld zijn.

Protect

Tijdens de beschermfase moet je je beschermingsstrategie uiteenzetten en implementeren.

We kunnen je helpen de juiste methoden en tools te selecteren om een sterke bescherming op te zetten.

Detect

De vorige twee pijlers verkleinen het risico, maar sluiten inbreuken niet uit. Snelle detectie beperkt de schade.

De methoden in deze pijler hangen af van de bescherming uit pijler 2. We adviseren je over hoe je logbestanden centraal verzamelt en correct correleert om inbreuken op te merken.

Respond

In deze pijler definieer je je responsstrategie, die deels geautomatiseerd zal zijn.

We definiëren een (gedeeltelijk) geautomatiseerde strategie door acties te koppelen aan bepaalde correlaties en afwijkingen. Het doel is om elk mogelijk gevaar af te wenden, zonder sporen na te laten of de eindgebruiker te hinderen.

Recover

A step that’s often forgotten, but none the less invaluable. It will save time and money in the future.

We’re going to measure any demage, repair it, and define the lessons learned. The threats and vulnerabilities faced, will be added to pillar one, and so the circle is complete.